什么是shiro

Shiro是apache旗下一个开源框架,它将软件系统的安全认证相关的功能抽取出来,实现用户身份认证,权限授权、加密、会话管理等功能,组成了一个通用的安全认证框架。使用shiro就可以非常快速的完成认证、授权等功能的开发,降低系统成本。

优点:shiro应用场景广泛,shiro可以运行在web应用,非web应用,集群分布式应用。使用相对独立(spring security依赖spring运行)。

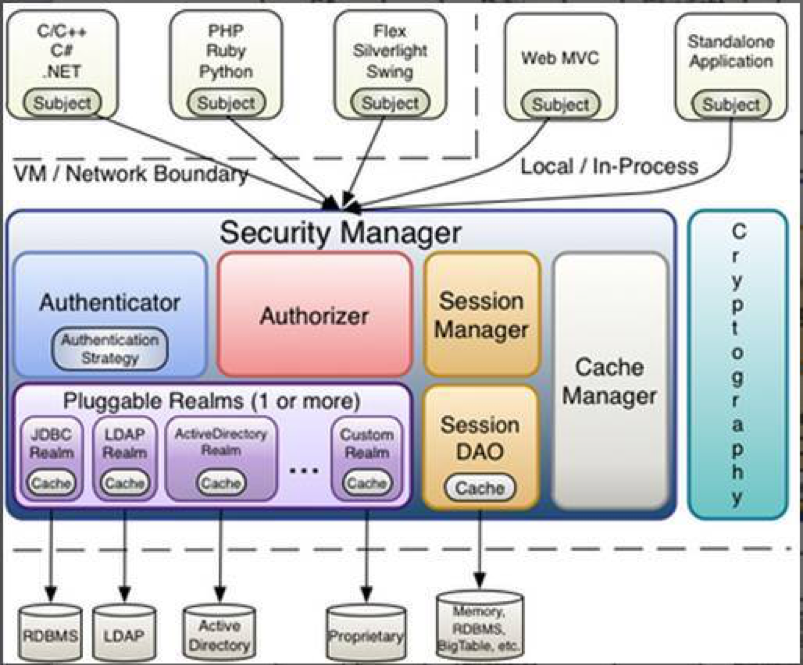

shiro架构

Subject

Subject在shiro中是一个接口,接口中定义了很多认证授相关的方法,外部程序通过subject进行认证授,而subject是通过SecurityManager安全管理器进行认证授权.

SecurityManager

SecurityManager即安全管理器,对全部的subject进行安全管理,它是shiro的核心,负责对所有的subject进行安全管理。通过SecurityManager可以完成subject的认证、授权等。SecurityManager是一个接口,继承了Authenticator, Authorizer, SessionManager这三个接口,通过Authenticator进行认证,通过Authorizer进行授权,通过SessionManager进行会话管理。

Authenticator&&Authorizer

Authenticator即认证器,对用户身份进行认证,Authenticator是一个接口,shiro提供ModularRealmAuthenticator实现类,通过ModularRealmAuthenticator基本上可以满足大多数需求,也可以自定义认证器。

Authorizer即授权器,用户通过认证器认证通过,在访问功能时需要通过授权器判断用户是否有此功能的操作权限。ModularRealmAuthorizer

Realm:

Realm即领域,相当于datasource数据源,securityManager进行安全认证需要通过Realm获取用户权限数据,比如:如果用户身份数据在数据库那么realm就需要从数据库获取用户身份信息。在realm中还有认证授权校验的相关的代码。

SessionManager:

sessionManager即会话管理,shiro框架定义了一套会话管理,它不依赖web容器的session,所以shiro可以使用在非web应用上,也可以将分布式应用的会话集中在一点管理,此特性可使它实现单点登录。

SessionDAO:

SessionDAO即会话dao,是对session会话操作的一套接口,比如要将session存储到数据库,可以通过jdbc将会话存储到数据库。

CacheManager:

CacheManager即缓存管理,将用户权限数据存储在缓存,这样可以提高性能。

Cryptography:

Cryptography即密码管理,shiro提供了一套加密/解密的组件,方便开发。比如提供常用的散列、加/解密等功能。

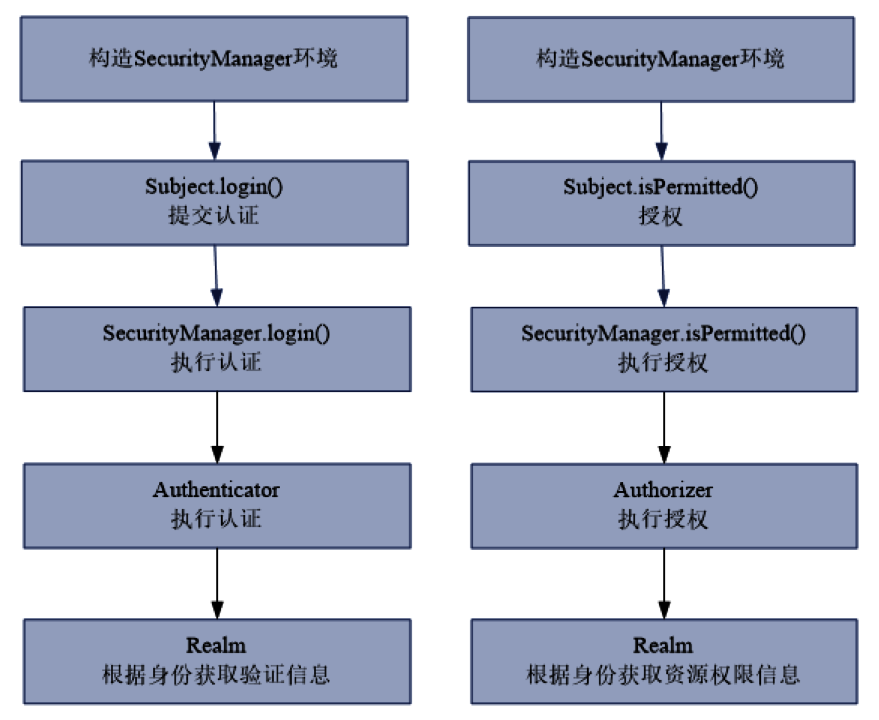

shiro认证授权流程

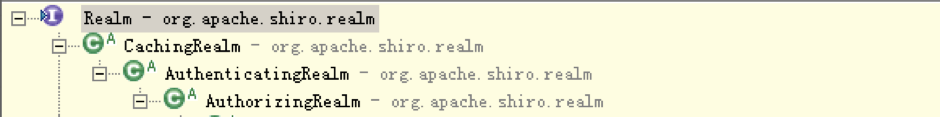

自定义realm

最基础的是Realm接口(getName方法),CachingRealm负责缓存处理,AuthenticationRealm负责认证, AuthorizingRealm负责授权(定义了抽象doGetAuthenticationInfo方法),通常自定义的realm继承AuthorizingRealm(定义了抽象doGetAuthorizationInfo方法)。

认证执行流程

1)授权流程从Subject的hasRole, checkRole, isPermitted,或者checkPermission方法的变体开始

2) 由Subject创建token令牌,token中有用户提交的认证信息即账号和密码

3) 执行subject.login(token) ,进而调用 doAuthenticate(token) 方法

4)经历过一系列的步骤,调用了Realm中我们所定义的doGetAuthenticationInfo(token)方法,获取了一个AuthenticationInfo对象,该info或许是null,或者是提取到数据库数据之后创建的对象

5)token和info比对的过程, 它是在AuthenticatingRealm中有一个assertCredentialsMatcher(token,info)的操作,该操作事实上又调用了 doCredentialsMatcher(token,info)方法。若认证成功,则调用notifySuccess方法 。

认证失败

认证失败返回异常,常用于前端错误提示:

- UnknownAccountException (账号不存在异常)

- IncorrectCredentialsException (输入密码错误异常)

- KaptchaValidateFailed (验证码错误)

- DisabledAccountException(帐号被禁用)

- LockedAccountException(帐号被锁定)

- ExcessiveAttemptsException(登录失败次数过多)

- ExpiredCredentialsException(凭证过期)

授权方式

1 | //编程式:通过写if/else 授权代码块完成: |

shiro过虑器

可以通过配置shiro过滤器完成具体的认证授权设置,其中

anon,authcBasic,auchc,user是认证过滤器

perms,roles,ssl,rest,port是授权过滤器

过滤器的基本结构

filterChainDefinitionMap.put("resource","filter[参数]");

过滤器配置完整例子:1

2

3

4Map<String,String> filterChainDefinitionMap = new LinkedHashMap<>();

filterChainDefinitionMap.put("/userInfoView.do","authc");

filterChainDefinitionMap.put("/userInfoDel.do","roles[admin]");

shiroFilterFactoryBean.setFilterChainDefinitionMap(filterChainDefinitionMap);

各过滤器具体意义

anon

“/admins/**“,”anon” 没有参数,可以匿名使用authcBasic

“/admins/user/**“,”authcBasic” 没有参数,表示httpBasic认证authc

“/admins/user/**“,”authc” 没有参数,表示需要认证(登录)才能使用,FormAuthenticationFilter是表单认证user

“/admins/user/**“,”user” 没有参数,表示必须存在用户, 身份认证通过或通过记住我认证通过的可以访问,当登入操作时不做检查perms

“/admins/user/**“,”perms[permissionString]” 参数为permissionString,可以写多个,多个时必须加上引号,并且参数之间用逗号分割,例如”/admins/user/**“,”perms[“permissionString1,permissionString2”]”,当有多个参数时必须每个参数都通过才通过,相当于isPermitedAll()方法。ssl

“/admins/user/**“,”ssl” 没有参数,表示安全的url请求,协议为httpsroles

“/admins/user/**“,”roles[admin]” 参数可以写多个,多个时必须加上引号,并且参数之间用逗号分割,当有多个参数时,

例如admins/user/**=roles[“admin,guest”],每个参数通过才算通过,相当于hasAllRoles()方法。rest

“/admins/user/**“,”rest[user]” 根据请求的方法,相当于”/admins/user/**“,”perms[user:method]” ,其中method为post,get,delete等。port

“/admins/user/**“,”port[8081]” 当请求的url的端口不是8081是跳转到schemal://serverName:8081?queryString,其中schmal是协议http或https等,serverName是你访问的host,8081是url配置里port的端口,queryString是你访问的url里的?后面的参数。

permissionString详解

permissionString权限字符串的规则是:“资源标识符:操作:资源实例标识符”,意思是对哪个资源的哪个实例具有什么操作,“:”是资源/操作/实例的分割符,权限字符串也可以使用*通配符。例如:

- 用户创建权限:user:create,或user:create:*

- 用户修改实例001的权限:user:update:001

- 用户实例001的所有权限:user:*:001

缓存

shiro每次授权都会通过realm获取权限信息,为了提高访问速度需要添加缓存,第一次从realm中读取权限数据,之后不再读取。Shiro提供了类似Spring的Cache抽象,方便更换不同的底层Cache实现。

实现shiro缓存:

1)实现shiro提供的Cache借口,定义缓存的基本操作。

2)实现shiro提供的CacheManager借口,该接口持有一个getCache(String s)方法用于获取指定缓存。通常该实现类使用一个ConcurrentHashMap<String, Cache>用于管理缓存。

3)向SecurityManager注册CacheManager

securityManager.setCacheManager(myCacheManager());

另外,Shiro已经为我们编写了一套缓存的实现,那就是MapCache,是使用Map实现的。使用时将org.apache.shiro.cache.MemoryConstrainedCacheManager设为CacheManager即可。Shiro官方提供了对于Ehcache缓存的支持,并提供了shiro-ehcache.jar的包。

会话管理

会话(session),即用户访问应用时保持的连接关系,在多次交互中应用能够识别出当前访问的用户是谁,且可以在多次交互中保存一些数据。如访问一些网站时登录成功后,网站可以记住用户,且在退出之前都可以识别当前用户是谁。例如浏览器利用cookie或sessionId管理会话。

Shiro提供了完整的企业级会话管理功能,不依赖于底层容器(如Tomcat),不管是J2SE还是J2EE环境都可以使用,提供了会话管理,会话事件监听,会话存储/持久化,容器无关的集群,失效/过期支持,对Web的透明支持,SSO单点登录的支持等特性。

会话管理器管理着应用中所有Subject的会话的创建、维护、删除、失效、验证等工作。是Shiro的核心组件,顶层组件SecurityManager直接继承了SessionManager,且提供了SessionsSecurityManager实现直接把会话管理委托给相应的SessionManager